Phishing attacks

If a user receives a suspicious email, they can check the home page at https://portal.upol.cz - there is often a warning about spam, including questionable text. We also share the warning on the networks Facebook and X. The user can also contact their network administrator. It is definitely necessary to check the sender's address and not click on any links in the text. General information on cybersecurity can be found in the article on UPWiki.

Phishing

This is a type of attack that uses email communication to obtain sensitive user data. Its name is a corruption of the English word "fishing". The attacker throws bait to his victim and waits to see if the victim takes the bait. The most common types of phishing messages are a call to update security data, a problem with the user account, email box, information about a failed payment, bank account or customer satisfaction survey. Attackers most typically target emotions such as fear, trust, authority. The messages usually require a username and password or encourage you to log in to a fake website.

Phishing emails are usually sent from an address that does not match the sender's name. The email message usually has poor grammar. The links contained in the email have a suspicious domain (e.g. upol.bz instead of upol.cz, rnicrosoft.com instead of microsoft.com [RN instead of M]). The message encourages you to enter sensitive data, trying to scare the recipient into an immediate reaction. The email message always puts pressure on the recipient to take some action quickly, otherwise he will be threatened with account restrictions, etc.

What to do if you come across a phishing email?

If the user has already clicked on a suspicious link, they need to change their password and verify their account settings as follows:

- First change your password (log in to https://portal.upol.cz - top right icon 3 horizontal lines - link Change password).

- Then log in to your email via the web interface https://outlook.com/upol.cz and look at your email settings.

- Click on the gear icon at the top right and go through settings Rule, or Forwarding and cancel settings that do not belong there.

- Please check your settings, ideally on a classic PC or tablet, not on a mobile phone. Unfortunately, not everything is displayed there.

- Once you have done this, send a test email to an external address and from the external to your university address.

- If the emails are delivered correctly, your email is fully functional.

- If the account has been compromised, MS Office will block the user's outgoing mail and report an error message when sending:

Your message is being blocked by a custom mail flow rule created by an administrator at upolomouc.onmicrosoft.com. Blocked by administrator due to account attack. Change your password and contact CVT UP.

- In this case, the mail administrator must unblock the account manually - write a request to Helpdesk in the category Network services (employees) or IT and networks (students), enter your nationality, confirm that the password has been changed and the account has been checked, and the account will then be unblocked by the administrator.

Check the address bar

You can often access fake dangerous websites by clicking on a link in a fake email. If you want to go to the site, it is worth opening a new browser window and rewriting the web address yourself. Even a small change in the web address can indicate whether it is a fake website. A dot may be replaced by a dash, or a single letter may be replaced by a similar one. Always check the address bar. You can check that you are on the correct page in your browser by clicking on the green lock icon.

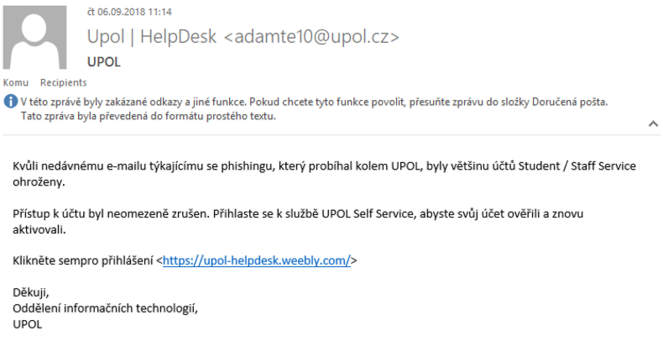

Examples of phishing attacks at UP

This phishing email uses a real link to UPWiki. However, upon closer examination of the link, it is clear that the clickable link has the domain upol.bz, not upol.cz. Moreover, the visible text is not always identical to the link. In case you open the link, always make sure in the browser address bar that you are really on the right page or use the tooltip.

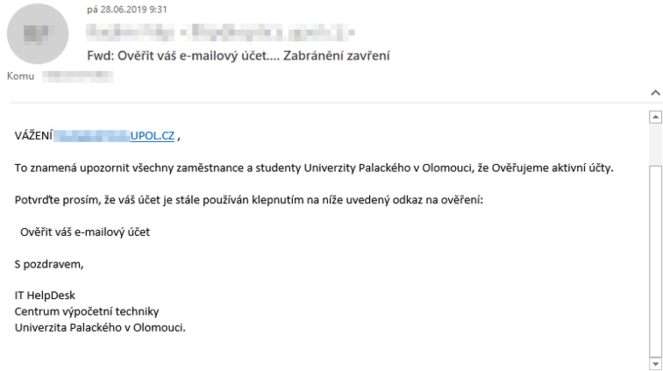

#2

This e-mail has a ton of typos, but as it is in Czech, foreign users might get confused. There is no Information technology department at Computer center.

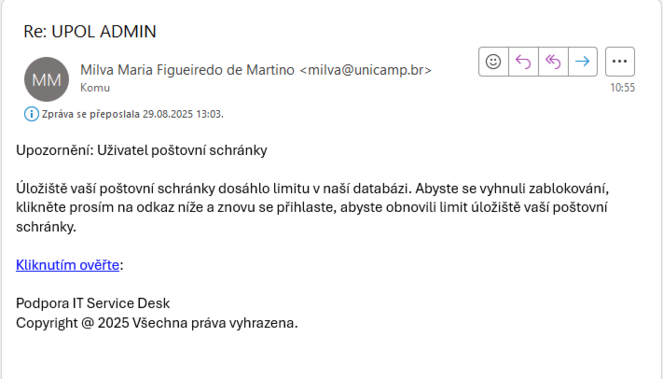

#3

Tento phishingový útok se vás snaží přesvědčit, že CVT deaktivuje váš účet, pokud nekliknete na nějaký odkaz (který zde navíc ani není). Nikdy vás emailem nebudeme informovat o tom, že ověřujeme aktivní účty. Uživatelské účty na UP mají přednastavené platnosti – účet je deaktivován 60 dnů po ukončení studia, či zaměstnaneckého poměru. Po 180 dnech je účet smazán.

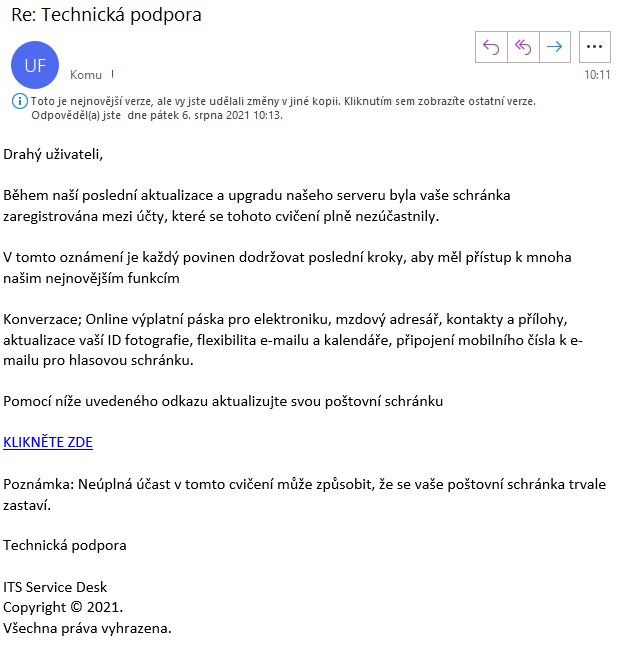

#4

Stejně jako u předchozího phishingového emailu, i zde se vás snaží útočník přinutit ke kliknutí na odkaz. Email je podezřelý i svým předmětem a odesílatelem.